holyshield StudyScala

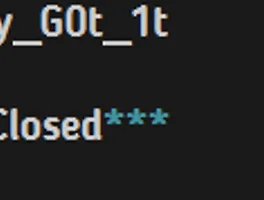

holyshield StudyScala 12345678#StudyScalaa = [48, 49, 65, 71, 85, 95, 97, 100, 101, 102, 103, 105, 108, 114, 116, 121, 123, 125, 34, 52, 12, 43, 99, 43, 55, 1, 3, 4, 72, 83]b = [4, 5, 19, 12, 13, 8, 6, 7, 15, 5, 3, 0, 14, 5, 1, 14]result = ""for x in b: result += chr(a[x]) print resultColored by Color Scriptercs 일단 1번 문제다 답이 비교적 간단한 문제였다 처음에 인증을 못했는데 자세히 보니깐 앞과 뒤에 HS{}이걸 붙여주더라HS{U_4lready_G0t_1t}

holyshield StudyScala

holyshield StudyScala 12345678#StudyScalaa = [48, 49, 65, 71, 85, 95, 97, 100, 101, 102, 103, 105, 108, 114, 116, 121, 123, 125, 34, 52, 12, 43, 99, 43, 55, 1, 3, 4, 72, 83]b = [4, 5, 19, 12, 13, 8, 6, 7, 15, 5, 3, 0, 14, 5, 1, 14]result = ""for x in b: result += chr(a[x]) print resultColored by Color Scriptercs 일단 1번 문제다 답이 비교적 간단한 문제였다 처음에 인증을 못했는데 자세히 보니깐 앞과 뒤에 HS{}이걸 붙여주더라HS{U_4lready_G0t_1t}

RC3 2016 CTF FLE

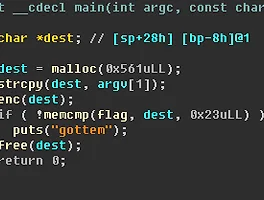

이번 문제는 희근이형이 추천해준 문제다 파일 크기가 작고 비교적 쉽다 argv로 인자를 받아서 flag랑 비교한다비교해서 맞다면 gottem을 출력하는데그 위에 보면 enc(dest)라고 함수가 하나있다 이렇게 생겻는데 XOR연산을한다 이걸 코딩하면 12345678910111213141516171819202122a = [0x36, 0x22, 0x57, 0x12, 0x2A, 0x2E, 0x30, 0x12, 0x30, 0x29, 0x21, 0x12, 0x22, 0x2D, 0x25, 0x78, 0x49, 0x38, 0x2B, 0x6A, 0x36, 0x24, 0x49, 0x73, 0x2B, 0x2E, 0x2F, 0x76, 0x2A, 0x26, 0x49, 0x79, 0x2B, 0x33, 0x00]b = [0x25..

RC3 2016 CTF FLE

이번 문제는 희근이형이 추천해준 문제다 파일 크기가 작고 비교적 쉽다 argv로 인자를 받아서 flag랑 비교한다비교해서 맞다면 gottem을 출력하는데그 위에 보면 enc(dest)라고 함수가 하나있다 이렇게 생겻는데 XOR연산을한다 이걸 코딩하면 12345678910111213141516171819202122a = [0x36, 0x22, 0x57, 0x12, 0x2A, 0x2E, 0x30, 0x12, 0x30, 0x29, 0x21, 0x12, 0x22, 0x2D, 0x25, 0x78, 0x49, 0x38, 0x2B, 0x6A, 0x36, 0x24, 0x49, 0x73, 0x2B, 0x2E, 0x2F, 0x76, 0x2A, 0x26, 0x49, 0x79, 0x2B, 0x33, 0x00]b = [0x25..