Reversing kr CSHARP

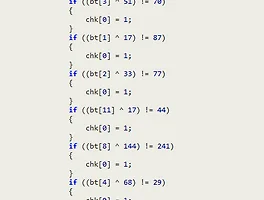

1234567891011121314151617181920212223242526272829303132333435363738394041424344454647484950a = [0x02,0x8d,0x68,0x1e,0x0b,0x3f,0xde,0xff,0xFF, 0xFF, 1, 0x15, 0x17, 0x9B, 2, 0x15, 0x90, 0x1F, 0x8F, 0xFF,0xFF, 0xFF, 0x60, 0x1E, 0x49, 0x2D, 3, 1, 0x15, 0x16, 0x9B, 2,0x18, 0x90, 0x1F, 0x8F, 0xFF, 0xFF, 0xFF, 0x60, 0x1E, 0x45, 0x2D,3, 1, 0x15, 0x16, 0x9B, 2, 0x16, 0x90, 0x1F, 0x8F, 0xFF, 0xFF,0xFF, 0x..

Reversing kr CSHARP

1234567891011121314151617181920212223242526272829303132333435363738394041424344454647484950a = [0x02,0x8d,0x68,0x1e,0x0b,0x3f,0xde,0xff,0xFF, 0xFF, 1, 0x15, 0x17, 0x9B, 2, 0x15, 0x90, 0x1F, 0x8F, 0xFF,0xFF, 0xFF, 0x60, 0x1E, 0x49, 0x2D, 3, 1, 0x15, 0x16, 0x9B, 2,0x18, 0x90, 0x1F, 0x8F, 0xFF, 0xFF, 0xFF, 0x60, 0x1E, 0x45, 0x2D,3, 1, 0x15, 0x16, 0x9B, 2, 0x16, 0x90, 0x1F, 0x8F, 0xFF, 0xFF,0xFF, 0x..

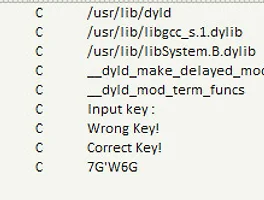

Raversing kr HateIntel

이번에 푼것은 HateIntel IDA로 열어보면 딱봐도 이상한 문자열이 보인다 ㅇㅇㅇ 이렇게 나옴 12345678910a = [0x44, 0xF6, 0xF5, 0x57, 0xF5, 0xC6, 0x96, 0xB6, 0x56,0xF5, 0x14, 0x25, 0xD4, 0xF5, 0x96, 0xE6, 0x37, 0x47,0x27, 0x57, 0x36, 0x47, 0x96, 3, 0xE6, 0xF3, 0xA3,0x92, 0] for x in range(0,len(a)): b = a[x] for i in range(0,4): for j in range(0,1): b *= 2 if (b & 0x100): b |= 1 print chr(b & 0xff),Colored by Color Scriptercs 이렇게 코딩..

Raversing kr HateIntel

이번에 푼것은 HateIntel IDA로 열어보면 딱봐도 이상한 문자열이 보인다 ㅇㅇㅇ 이렇게 나옴 12345678910a = [0x44, 0xF6, 0xF5, 0x57, 0xF5, 0xC6, 0x96, 0xB6, 0x56,0xF5, 0x14, 0x25, 0xD4, 0xF5, 0x96, 0xE6, 0x37, 0x47,0x27, 0x57, 0x36, 0x47, 0x96, 3, 0xE6, 0xF3, 0xA3,0x92, 0] for x in range(0,len(a)): b = a[x] for i in range(0,4): for j in range(0,1): b *= 2 if (b & 0x100): b |= 1 print chr(b & 0xff),Colored by Color Scriptercs 이렇게 코딩..

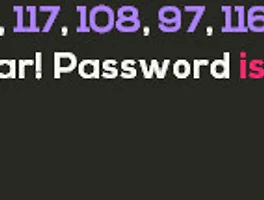

reversing kr FPS

1234567891011b = [0x43, 0x6F, 0x6E, 0x67, 0x72, 0x61, 0x74, 0x75,0x6C, 0x61, 0x74, 0x69, 0x6F, 0x6E, 0x7E, 0x20,0x47, 0x61, 0x6D, 0x65, 0x20, 0x43, 0x6C, 0x65,0x61, 0x72, 0x21, 0x20, 0x50, 0x61, 0x73, 0x73,0x77, 0x6F, 0x72, 0x64, 0x20, 0x69, 0x73, 0x20,0x54, 0x68, 0x72, 0x33, 0x45, 0x44, 0x50, 0x72,0x30, 0x6d] print b c = 0result = ""for x in range(50): result += chr(b[x]) c += 4 print resultCol..

reversing kr FPS

1234567891011b = [0x43, 0x6F, 0x6E, 0x67, 0x72, 0x61, 0x74, 0x75,0x6C, 0x61, 0x74, 0x69, 0x6F, 0x6E, 0x7E, 0x20,0x47, 0x61, 0x6D, 0x65, 0x20, 0x43, 0x6C, 0x65,0x61, 0x72, 0x21, 0x20, 0x50, 0x61, 0x73, 0x73,0x77, 0x6F, 0x72, 0x64, 0x20, 0x69, 0x73, 0x20,0x54, 0x68, 0x72, 0x33, 0x45, 0x44, 0x50, 0x72,0x30, 0x6d] print b c = 0result = ""for x in range(50): result += chr(b[x]) c += 4 print resultCol..