해당 프로그램은 Android RAT으로 악성 apk를 폰에 설치하면 원격제어가 가능해진다. 위의 사진에서 볼 수 있듯이 다양한 기능들을 지원하고 있다.

악성 APK를 제작하는 Build 과정을 살펴보자. 앱 아이콘, 이름을 설정할 수 있으며 다른 앱에 숨겨넣을 수도 있다. 옵션들 또한 지정할 수 있는데 다 체크하게 되면 앱 설치시 아래와 같은 과정을 거친다.

허가, 활성화, 사용으로 설정하기 전까지 같은창이 반복되어 나타난다.

완료된 후 화면에서 아이콘은 사라지며 기기관리자로 등록되었기 때문에 제거버튼이 비활성화 된다. 앱이 표시되지 않는다면 제대로 실행이 되었다는 뜻이며 이후부터 원격제어가 가능해진다.

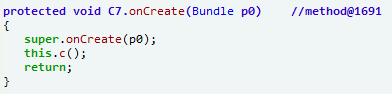

본격적인 분석에 앞써 가장먼저 AndroidManifest를 보면 activity로 cmf0.c3b5bm90zq.patch.C7를 실행한다.

this.c는 C11을 서비스로 실행한 후 this.a와 this.b를 실행한다.

this.a는 getComponentEnabledSetting와 setComponentEnabledSetting를 사용해 화면에서 아이콘을 숨기며 C7$1를 쓰레드로 실행한다.

C7&1에서는 this.d를 호출하는데 어디에 사용되는지는 파악못했지만 루트권한을 얻은 후에 그 화면을 캡처해 sdcard에 저장한다.

위에 작성했던 캡처 기능을 시작으로 기기관리자 등록하는 부분과 접근성을 요구하는 부분을 지나면 C7&2를 실행하게 된다.

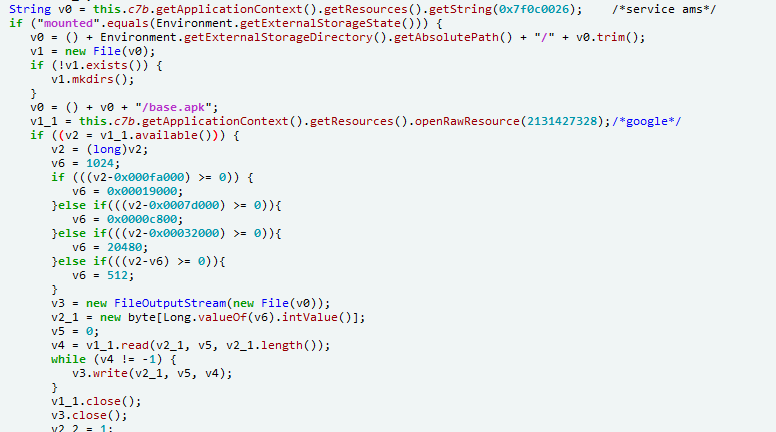

sdcard에 service ams라는 폴더를 생성한 후에 google이라는 raw데이터를 들고와 base.apk로 파일을 하나 생성한다.

해당 파일은 루트권한 획득 후 pm 명령어를 통해 설치하지만 안될 경우 setDataAndType명령을 통해 진행하는데 위에 raw데이터가 하나도 없기때문에 설치되는것은 추가로 없다. (앱을 병합시키면 사용되는 기능으로 보인다)

이것으로 설치후 기본적인 세팅적인 부분을 살펴봤다.

이제 기능을 하나하나씩 살펴보자

진행중

'HACK > Android' 카테고리의 다른 글

| Java class Editor (0) | 2020.03.14 |

|---|---|

| 뮤직 앱 리버싱 (0) | 2017.10.02 |

| Android App analysis (0) | 2017.03.21 |

| 안드로이드 TIP (0) | 2017.02.21 |

| 악성 앱 분석 (0) | 2016.08.22 |